16.04.2007, 09:22 Uhr

Die Wahl der richtigen LAN-Security-Appliance

Auf der Suche nach einer optimalen LAN-Security-Appliance stehen Sicherheitsverantwortliche vor einer schwierigen Entscheidung: Sollen sie auf eine Inline- oder auf eine Out-of-Band-Appliance vertrauen? Eine Entscheidungshilfe.

Bei der Auswahl einer LAN-Security-Appliance sollten immer auch ihre möglichen Auswirkungen auf den IT-Betrieb berücksichtigt werden.

Jeff Prince ist CTO bei Consentry Networks.

Mehr Zugangsmöglichkeiten zum LAN schaffen, dabei aber die Sicherheit der Systeme und Daten gewährleisten. Dieser komplexen Herausforderung sehen sich viele IT-Experten gegenüber. Als Reaktion entwickelte die Industrie eine Reihe von LAN-Security-Appliances. Dabei unterscheidet man zwei Arten:

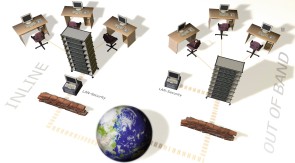

Inline-Appliances sind zwischen dem Switch im zentralen Verteilerraum (Wiring Closet) und dem Netzwerk-Kern positioniert und über ein Netzwerk verteilt nah am Nutzer. Da die Appliance mitten im Datenstrom des Netzwerkes sitzt, fungiert sie gleichzeitig als Policy Decision Point (PDP) und als Instanz zur Policy-Umsetzung.

Out-of-Band-Appliances werden zentral implementiert und sind meist mit einem Switch im Netzwerk verbunden. Da sie sich nicht innerhalb des Datenpfads befinden, dienen sie lediglich als PDP. Die Policy-Umsetzung wird anderen Infrastrukturkomponenten übertragen, in der Regel dem Wiring-Closet-Switch in der Verteilungsschicht.

Im Folgenden werden die Unterschiede der Appliance-Typen genauer erläutert.

1. Interoperabilität

Inline-Appliances sind autarke Komponenten, welche den Datenverkehr in Echtzeit auf seine Richtlinienkonformität überprüfen und entscheiden, welche Daten in das LAN gelangen. Da sie ohne separate Enforcement-Infrastruktur auskommen, entstehen keine Probleme mit der Interoperabilität.

Out-of-Band-Appliances überprüfen den Datenverkehr ebenfalls auf Einhaltung der Richtlinien, benötigen aber andere Netzwerkkomponenten für die Policy-Umsetzung. Daraus können sich Schwierigkeiten bei der Interoperabilität ergeben. Die IT-Abteilung muss sicherstellen, dass die für die Umsetzung zuständigen Switches in der Lage sind, die von der Appliance übertragenen Befehle zu empfangen und darauf zu reagieren.

Einige Out-of-Band-Lösungen sind so ausgelegt, dass sie mit verschiedenen Switches eingesetzt werden können und dass gängige Protokolle wie SNMP für die Übertragung von Policy-Decision-Daten verwendet werden können. Andere Appliances sind hingegen Bestandteil einer Single-Vendor-Lösung.

Einige Out-of-Band-Lösungen sind so ausgelegt, dass sie mit verschiedenen Switches eingesetzt werden können und dass gängige Protokolle wie SNMP für die Übertragung von Policy-Decision-Daten verwendet werden können. Andere Appliances sind hingegen Bestandteil einer Single-Vendor-Lösung.

2. Sicherheitsservices

LAN-Security-Appliances sollen das LAN zuverlässig vor internen und externen -Gefahren schützen. Hierfür müssen die folgenden Funktionen unterstützt werden: Network Admission Control (NAC), Visibilität des Datenverkehrs, Post-Admission Control und Malware-Kontrolle.

Network Admission Control: Zu den NAC-Kernaufgaben gehören Authentifizierungs- und Posture-Check-Funktionen. Mit NAC werden die Identitäten der Nutzer sowie die Richtlinienkonformität der eingesetzten Rechner überprüft - also, ob ein genehmigtes Betriebssystem mit aktuellen Patches und Fixes sowie einem aktuellen Virenschutzprogramm vorhanden ist.

LAN-Security-Appliances sollten die folgenden NAC-Funktionen bieten:

o Aktive und passive Authentifizierung

o Es werden bestehende Identitätsspeicher für die Authentifizierung genutzt.

o Die Nutzerrolle wird im Rahmen der Authentifizierung überprüft.

o Es wird ein umfassender Posture Check für alle Nutzerkategorien durchgeführt - einschliesslich Mitarbeitern, Auftragnehmern und Besuchern. Dabei darf keine unzulässige Belastung der IT-Infrastruktur verursacht werden.

o Es gibt Unterstützung für verschiedene Host-Agents.

o Es werden auch Hosts ausserhalb der Unternehmenskontrolle unterstützt.

Die Leistungsfähigkeit eines Produkts im Hinblick auf die NAC hängt nicht davon ab, ob es sich um eine Inline- oder Out-of-Band--Technologie handelt. Entscheidend ist vielmehr die Implementierung des Herstellers.

Visibilität des Datenverkehrs: Die Visibilität des Datenverkehrs ist unverzichtbar für Zugangskontrolle und Auditing-Aufgaben. Appliances können nur das kontrollieren, was für sie sichtbar ist. Die wichtigsten Merkmale einer granularen Visibilität sind:

o Der gesamte LAN-Verkehr wird zu den einzelnen Nutzern und nicht nur zu einer IP- oder MAC-Adresse zugewiesen.

o Es werden zentrale Benutzerdaten wie -Login-/-Logout-Zeit, aufgerufene Anwendungen und genutzte Ressourcen bereit gestellt.

o Es existiert eine Deep Packet Inspection für den gesamten Datenverkehr, nicht nur für stichprobenartige Überprüfungen.

o Es werden detaillierte Anwendungsinformationen einschliesslich anwendungs-interner Ereignisse wie Dateien, die über FTP übertragen wurden, angezeigt.

o Es werden Statistikdaten zum gesamten Datenverkehr für Compliance-Sicherstellung und Rechnungswesen erfasst.

o Sicherheitsrelevante Vorkommnisse einschliesslich Ereignisse in Zusammenhang mit Posture Checks, Policy-Verletzungen, Authentifizierungsfehlern und Malware-Identifizierung werden erfasst.

o Es werden historische und Echtzeit-Daten bereit gestellt.

o Es werden Übersichtsdaten zum Sicherheitsstatus des LAN bereit gestellt.

Infolge ihrer Position im Datenpfad «sehen» Inline-Appliances grundsätzlich alle Daten, die durch sie hindurch geleitet werden. Wie viele davon die Plattform für IT-Experten sichtbar und nutzbar machen kann, hängt von der Herstellerimplementierung ab.

Inline-Lösungen können den gesamten Datenverkehr auf einzelne Nutzer zurückführen, den Anwendungsfluss verfolgen und detaillierte Einblicke in diesen geben. Voraussetzung hierfür ist, dass sie über die notwendige Leistungsfähigkeit für eine tiefgehende Paketprüfung mit vollständiger Decodierung auf Schicht-7-Ebene und die notwendige Schnittstelle für die adäquate Darstellung dieser Daten verfügen.

Out-of-Band-Appliances erhalten dagegen keinen Einblick in den laufenden LAN-Verkehr. Nachdem der Datenverkehr eines Nutzers zu Beginn auf seine Authentizität, die Einhaltung der Zugangsrichtlinien und die VLAN-Mitgliedschaft überprüft wurde, leitet der netzabwärts gelegene Switch die Verkehrsdaten des Nutzers nicht mehr an die Appliance weiter. Damit verfügt auch die IT-Abteilung nur über eine beschränkte Visibilität des Datenverkehrs.

Post Admission Control: Post-Admission-Richtlinien geben Aufschluss darüber, wo sich die Nutzer im Netz bewegen und welche Ressourcen sie verwenden. Für eine optimale Sicherheit sollte eine LAN-Security-Appliance die folgenden Merkmale bieten:

o Alle LAN-Aktivitäten werden zu einzelnen Nutzern zugewiesen. So wird - ausgehend von der Nutzerrolle - die individuelle Definition von Berechtigungen sowie eine Kontrolle und Richtlinienumsetzung ermöglicht.

o Es wird eine universelle Zugangskontrolle bereit gestellt. Damit kann sichergestellt werden, dass allen Nutzern die korrekten Rechte und Berechtigungen zugewiesen werden - unabhängig vom jeweiligen Zugangsmedium und vom Zugangsort.

Inline-Appliances mit umfassender Visibilität unterstützen das Per-Flow-Management von Datenpaketen und ermöglichen so eine granulare Kontrolle auf Nutzer-, Gruppen- und Anwendungsbasis und sogar für Inhalte auf der Ebene der Anwendungsschicht (Schicht 7). Aufgrund der integrierten Enforcement-Funktionen können sie den Datenverkehr des Nutzers überprüfen und Kontrollen in LAN-Geschwindigkeit anwenden.

Dagegen verfügen Out-of-Band-Applian-ces nur über beschränkte Funktionen für die Zugangskontrolle. Da sie ausserdem auf Verteilungsswitches angewiesen sind, ermöglichen sie nur eine begrenzte Kontrolle über die Umsetzung der Richtlinien.

Out-of-Band-Appliances nutzen in der Regel VLAN, um zu kontrollieren, wo sich der Nutzer im Netz bewegt und welche Ressourcen dieser verwendet. Dabei erfolgt eine logische Trennung des Datenverkehrs in den einzelnen VLAN, der Übergang ist nur über einen Router möglich. Durch die Definition von Router-ACLs (Access Control Lists) kann die IT-Abteilung kontrollieren, welche Daten zwischen den VLANs übertragen werden dürfen.

Eine Segmentierung des Datenverkehrs auf VLAN-Basis bietet ein gewisses Mass an Post-Admission Control. Grundsätzlich gilt jedoch, dass die rollenbasierte Zugangskontrolle bei Out-of-Band-Appliances nicht unproblematisch ist. So muss für jede Rolle ein VLAN definiert werden, das dann im gesamten Unternehmen zur Verfügung -gestellt wird. Bei einem Gastzugriff ist dies noch vergleichsweise einfach: Die IT-Abteilung definiert ein neues VLAN für Gäste und stellt es unternehmensweit zur Verfügung. Je mehr Rollen jedoch unterstützt werden müssen, desto grösser werden die Schwierigkeiten. Denn jede neue Rolle steht nicht nur für ein neues VLAN, welches -erzeugt und verteilt werden muss, sondern auch für eine Reihe zugehöriger ACLs, die den Datenverkehr zwischen den VLANs kontrollieren.

Richtig schwierig wird es bei der Unterstützung von Nutzern mit mehreren Rollen. So muss ein CIO beispielsweise sowohl auf Ressourcen der Geschäftsführung als auch auf IT-Ressourcen zugreifen können. Ein Nutzer kann jedoch nur einem einzigen VLAN zugewiesen sein, und die Definition eines separaten VLAN für jeden Nutzer mit mehreren Rollen ist schlichtweg nicht praktikabel.

Malware-Kontrolle: Würmer, Viren, Bots und Spyware können verheerende Auswirkungen auf die LAN-Verfügbarkeit haben. Um dies zu verhindern, wird eine umfassende Post-Admission-Visibilität und -Kontrolle des Datenverkehrs benötigt.

LAN-Security-Appliances sollten folgende Merkmale aufweisen:

o Verdächtige Daten werden granular -blockiert, sodass der gesamte Datenverkehr eines von Malware betroffenen Nutzers oder aber nur die infizierte Anwendung blockiert werden kann.

o Zero-Hour-Attacks müssen erkannt und abgewehrt werden.

o Die Implementierung erfolgt in unmittelbarer Nähe zum Host, um die Verbreitung von Malware zu begrenzen und den Schaden für System und Netzwerk gering zu halten.

Da Inline-Appliances den Datenverkehr in Echtzeit überprüfen, ermöglichen sie eine effiziente Malware-Überwachung. Im Ernstfall können sie schnell Gegenmassnahmen einleiten. Demgegenüber ist mit Out-of-Band-Appliances keine Malware-Kontrolle möglich, da diese Komponenten keinen Einblick in den Datenverkehr des Nutzers haben.

3. Auswirkungen IT-Betrieb

Bei der Auswahl einer LAN-Security-Appliance sollten immer auch ihre potenziellen Auswirkungen auf den Netzwerk- und IT-Betrieb berücksichtigt werden. Besonders wichtig ist dabei die Frage, ob es zu einer Beeinträchtigung der LAN-Performance kommt und ob die Suche und Behebung von Netzwerkfehlern erschwert wird.

Out-of-Band-Appliances haben im All-gemeinen keine Auswirkung auf die LAN-Performance, da sie sich nicht im Datenpfad befinden. Die meisten Geräte arbeiten mit gängigen Prozessoren, die mehr als genug Rechenleistung bieten.

Im Gegensatz hierzu müssen Inline--Appliances äusserst leistungsfähig sein, um den Datenverkehr in LAN-Geschwindigkeit überprüfen und Funktionen wie Deep Packet Inspection, kontinuierliche Echtzeit-Überwachung und Policy-Umsetzung ohne Einbussen bei der Netzwerkperformance bereitstellen zu können. Inline-Appliances mit Standard-Prozessoren sind nicht in der Lage, die geforderten Gigabit-Übertragungsraten zu unterstützen, und würden vermutlich die LAN-Performance beeinträchtigen. IT-Fachleute sollten daher Appliances wählen, die speziell für die Verarbeitungs- und Enforcement-Anforderungen bei LAN-Geschwindigkeit ausgelegt sind.

Inline-Appliances haben den Vorteil einer einfacheren Administrierbarkeit und Fehlersuche/-behebung, da sie Policy-Decision- und Enforcement-Funktionen in einem Produkt bündeln. Bei Out-of-Band--Lösungen muss der betreffende IT-Experte ermitteln, ob das Problem durch die Appliance oder den Switch verursacht wird.

Da Out-of-Band-Appliances ausserdem meist ACLs als primäre Mechanismen für die Zugangskontrolle verwenden, lässt sich unter Umständen das dem Fehler zugrunde liegende Ereignis nur schwer identifizieren. Auch ein Protokoll der betroffenen Zugangskontrolllisten gibt keinen Aufschluss darüber, welche Richtlinie verletzt wurde. Noch komplizierter wird es, wenn der Datenverkehr fälschlicherweise unterbrochen wird. In diesem Fall lässt sich nicht ersehen, ob das Problem durch einen Policy-Fehler der Sicherheits-Appliance oder eine fehlerhafte ACL des Routers verursacht wurde.

Bei der Wahl einer Appliance sollte daher Herstellern der Vorzug gegeben werden, die Tools für die einfache Ermittlung von Richtlinienverletzungen im Programm haben.

Die richtige Wahl

Bei der Entscheidung für eine LAN-Security-Appliance müssen IT-Manager auch die spezifischen Anforderungen ihres Unternehmens in Betracht ziehen. Welche Lösung die Richtige ist, hängt dabei von diversen Faktoren ab. Dazu zählen die gewünschten Sicherheits-Services ebenso wie das notwendige Mass an Granularität bei der Traffic Visibility und LAN-Kontrolle sowie die für die Sicherheitskomponente vorgesehene Netzwerkposition.

Unternehmen, die lediglich eine effiziente Zugangskontrolle benötigen, können aus -einer Vielzahl von Out-of-Band- und Inline--Lösungen wählen. Wenn jedoch eine zusätzliche Post-Admission-Kontrolle gewünscht wird, sind strengere Massstäbe anzulegen. Unternehmen, die eine granulare Visibilität und LAN-Kontrolle auf Nutzer- oder Anwendungsebene benötigen, sollten sich für eine Inline-Appliance entscheiden.

Out-of-Band-Lösungen eignen sich am besten für Firmen, die ihre LAN-Sicherheit zentralisieren und im Netzwerk-Kern platzieren möchten. Wenn die Komponenten für die LAN-Sicherheit dagegen näher beim Nutzer platziert werden sollen, empfiehlt sich der Einsatz von Inline-Appliances, da diese über die gesamte LAN-Infrastruktur hinweg verteilt werden.

Jeff Prince