15.03.2013, 10:00 Uhr

Wie sicher ist die Cloud?

Die zentrale Frage beim Thema Cloud Computing ist nach wie vor die nach der Sicherheit der Daten. Davon machen CIOs letztlich ihre Entscheidung für oder gegen eine Cloud-Lösung abhängig.

Der Autor ist Information Security Consultant bei der Elca Informatik AG.

Dem «Hype Cycle» von Gartner zufolge hat Cloud Computing den «Zenit der übertriebenen Erwartungen» verlassen und die «Talsohle der Desillusionierung» erreicht. Der «Hype Cycle» zeichnet die Entwicklung einer neuen Technologie von ihrer Einführung bis zur Reife nach. In der Phase der «übertriebenen Erwartungen» wird die Technologie als Lösung allen Übels angesehen, im «Tal der Desillusionierung» folgt dann die Ernüchterung. Wie zahlreiche Umfragen zeigen, sorgen sich potenzielle Kunden insbesondere um die Sicherheit und den Schutz der Privatsphäre. Paradoxerweise war es aber gerade die verbesserte Sicherheit, die bei der Einführung von Cloud-Technologien als grosser Vorteil ins Feld geführt wurde. Cloud-Spezialisten setzen sich seit Jahren intensiv mit diesem Thema auseinander. Die Cloud Security Alliance hat sich beispielsweise die Forschung zu Best Practices für sicheres Cloud Computing auf die Fahne geschrieben. Die Non-Profit-Organisation hat unter anderem eine Reihe von Dokumenten veröffentlicht, in denen Private und Public Clouds mit branchenweiten Best-Practice-Sicherheitsstandards verglichen werden. Aus der Feder der European Network and Information Security Agency (Enisa) stammt das «Cloud Computing Risk Assessment». Das 2009 veröffentlichte Dokument enthält eine gründliche und umfassende Analyse der wichtigsten Sicherheitsrisiken des Cloud Computing und Kontrollmechanismen zur Risikominderung. Ausserdem sind darin alle wesentlichen Informationen zu finden, die ein Unternehmen für sichere Cloud-Dienstleistungen benötigt sowie praktische Empfehlungen und Fallbeispiele. Lesen Sie auf der nächsten Seite: Transparenz ist wichtig

Transparenz ist wichtig…

In der Praxis gibt es wohl kaum einen Cloud-Anbieter, der nicht den Anspruch erhebt, grösste Sorgfalt in Bezug auf Datensicherheit oder Privatsphäre walten zu lassen. Die Erfahrung lehrt jedoch, dass die Beschreibungen der Sicherheitskontrollen nicht detailliert genug sind, um deren Wirksamkeit beurteilen zu können. Typische Vertragsklauseln wie «Die Vertraulichkeit Ihrer Daten wird durch Verschlüsselungsmassnahmen garantiert», mag für einen Kunden mit durchschnittlichen Kenntnissen beruhigend klingen. In Wirklichkeit sollten sofort die Alarmglocken klingeln. Bevor man beurteilen kann, ob die Vertraulichkeit wirklich gewahrt ist, müssen folgende Fragen beantwortet sein: - Werden die Daten bei der Übertragung oder bei der Speicherung verschlüsselt? - Werden sie im Prozessor oder im Speicher verschlüsselt? - Welche Arten von Algorithmen werden verwendet? - Welche Kodierungsschlüssel werden verwendet? - Wie sieht der Key Management Process aus? - Wer hat Zugang zu den Schlüsseln? - Wo werden diese aufbewahrt? - Was geschieht, wenn die Schlüssel verloren gehen oder korrupt werden?

… aber schwierig zu bekommen

Als Kunde ist es wichtig, den verlockenden Versprechungen in Bezug auf Flexibilität, Skalierbarkeit, Kostensenkungen oder Systemstabilität nicht einfach Glauben zu schenken, ohne die Sicherheitsaspekte kritisch zu hinterfragen. Cloud Computing weist jedoch einige Merkmale auf, die einem dies nicht ganz einfach machen. Zum einen basieren sie auf dem Selbstbedienungsprinzip, das heisst, ein Kunde kann Rechnungskapazitäten erwerben, ohne dass er Kontakt mit seinem Anbieter aufnehmen muss. Sogar der Abschluss des Dienstleistungsvertrags ist oft automatisiert. Es besteht daher wenig oder gar kein Spielraum, über die allgemeinen Geschäftsbedingungen zu verhandeln – vor allem für kleine und mittlere Unternehmen. Grössere Organisationen sind in einer besseren Verhandlungsposition. Wenn sich KMU für Cloud-Dienstleistungen entscheiden, geht es ihnen meistens um Kostenoptimierung. Auf der Anbieterseite bedingt der Wettbewerb eine weitgehende Standardisierung des Angebots und somit der vertraglichen Bestimmungen. Die Klauseln sind in der Regel anbieterfreundlich, sprich, sie begrenzen die Verantwortung und Haftung des Anbieters. Vertrag und Service Level Agreement beschreiben die Sicherheitskontrollen meist nicht transparent genug. Ein weiteres Problem: Cloud-Computing-Anbieter bezeichnen sich systematisch als «Datenverarbeiter», also als Organisation, die Daten im Auftrag desjenigen verarbeitet, der die Kontrolle über die Daten hat. Der «Datenkontrolleur» ist dann der Kunde. Die Absicht dahinter: Gemäss geltenden Datenschutzgesetzen haben Datenkontrolleure viel mehr Pflichten und eine grössere Verantwortung als Datenverarbeiter. Die Anbieter sichern sich so gegen jegliche Haftung ab. Lesen Sie auf der nächsten Seite: Daten im Ausland?

Daten im Ausland?

Werden Daten ins Ausland übermittelt und dort verarbeitet, macht das die Diskussion noch komplexer. Entgegen einer weitverbreiteten Auffassung ist es nach dem schweizerischen Bundesgesetz über den Datenschutz erlaubt, Daten ins Ausland zu übermitteln, wenn die Gesetzgebung der entsprechenden Länder ein angemessenes Datenschutzniveau vorsieht. Zu diesen Ländern gehören die EU-Mitgliedsstaaten und Länder, die auf der weissen Liste stehen.

In die USA dürfen Daten übermittelt werden, wenn sich die entsprechenden Unternehmen gemäss dem Safe-Harbor-Rahmenwerk zwischen den USA und der Schweiz selbst zertifiziert haben. In den letzten Monaten ist heftig über den «Patriot Act» der USA diskutiert worden. Dieses Gesetz sieht vor, dass sich die US-Regierung persönliche Daten beschaffen kann, wenn es um die nationale Sicherheit geht – auch von Cloud-Anbietern. Von den verschiedenen Parteien vorgebrachte Argumente zu diesem Thema sind mit Vorsicht zu geniessen, denn bei Cloud Computing stehen hohe Geldsummen auf dem Spiel. Einige Fakten zum «Patriot Act»: - Cloud-Computing-Dienstleistungen, die von Europa aus von einem US-Unternehmen oder einem Unternehmen, das einer Muttergesellschaft in den USA gehört, erbracht werden, sind nicht vor dem Patriot Act oder einer anderen Strafverfolgungsmassnahme der USA geschützt. - Ein europäisches Unternehmen, das auch nur eine marginale Präsenz auf US-Staatsgebiet unterhält, unterliegt dem Patriot Act. - Selbst wenn ein Unternehmen ausserhalb des direkten Geltungsbereichs des Patriot Act liegt, können Daten zwischen Ländern für die Strafverfolgung gesammelt und ausgetauscht werden, wenn ein entsprechendes Rechtshilfeabkommen vorliegt. Wichtig zu wissen ist, dass es auch in europäischen Ländern, einschliesslich der Schweiz, gesetzlich erlaubt ist, dass die Regierungen im Interesse der nationalen Sicherheit und für andere Zwecke Ermittlungen einleiten. Lesen Sie auf der nächsten Seite: Fazit

In die USA dürfen Daten übermittelt werden, wenn sich die entsprechenden Unternehmen gemäss dem Safe-Harbor-Rahmenwerk zwischen den USA und der Schweiz selbst zertifiziert haben. In den letzten Monaten ist heftig über den «Patriot Act» der USA diskutiert worden. Dieses Gesetz sieht vor, dass sich die US-Regierung persönliche Daten beschaffen kann, wenn es um die nationale Sicherheit geht – auch von Cloud-Anbietern. Von den verschiedenen Parteien vorgebrachte Argumente zu diesem Thema sind mit Vorsicht zu geniessen, denn bei Cloud Computing stehen hohe Geldsummen auf dem Spiel. Einige Fakten zum «Patriot Act»: - Cloud-Computing-Dienstleistungen, die von Europa aus von einem US-Unternehmen oder einem Unternehmen, das einer Muttergesellschaft in den USA gehört, erbracht werden, sind nicht vor dem Patriot Act oder einer anderen Strafverfolgungsmassnahme der USA geschützt. - Ein europäisches Unternehmen, das auch nur eine marginale Präsenz auf US-Staatsgebiet unterhält, unterliegt dem Patriot Act. - Selbst wenn ein Unternehmen ausserhalb des direkten Geltungsbereichs des Patriot Act liegt, können Daten zwischen Ländern für die Strafverfolgung gesammelt und ausgetauscht werden, wenn ein entsprechendes Rechtshilfeabkommen vorliegt. Wichtig zu wissen ist, dass es auch in europäischen Ländern, einschliesslich der Schweiz, gesetzlich erlaubt ist, dass die Regierungen im Interesse der nationalen Sicherheit und für andere Zwecke Ermittlungen einleiten. Lesen Sie auf der nächsten Seite: Fazit

Fazit: Vorsichtsmassnahmen treffen

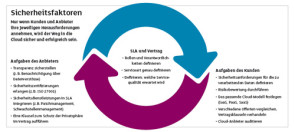

Die Bereitstellung von IT-Ressourcen in entmaterialisierter Form über das Internet schafft ein neuartiges Paradigma für die Sicherheit und den Schutz der Privatsphäre. Die oftmals grosse Distanz zwischen Kunde und Anbieter erschwert den Kunden die Einschätzung, ob ihre Daten nach den Grundsätzen bewährter Sicherheitspraktiken verarbeitet werden. Die Verantwortungsbereiche verschwimmen, wenn die Sicherheitsaufgaben für verschiedene Ebenen (physische Ebene, Infrastruktur, System, Software) verschiedenen Stellen zugewiesen werden. Ausserdem verändern sich die Verantwortungsbereiche je nach Art der Cloud-Dienstleistung (Infrastructure as a Service, Platform as a Service, Software as a Service). Die Sicherheit und der Schutz der Privatsphäre in der Cloud sind grosse Herausforderungen, denen sich sowohl Anbieter als auch Kunden stellen müssen. Die heutigen Defizite werden mit zunehmender Marktreife verschwinden. Einige Anbieter werden den Sicherheitsfaktor als Unterscheidungsmerkmal am Markt nutzen. Eine verbesserte Transparenz wird ihnen dabei helfen, ein stärkeres Vertrauensverhältnis zu ihrer Kundenbasis aufzubauen. Die Kunden müssen im Cloud-Bereich dieselben einfachen Sicherheitsmassnahmen treffen wie bei jedem anderen IT-Projekt. Diese sind: Die Sicherheitsanforderungen für die zu verarbeitenden Daten definieren, eine Risikobewertung durchführen, die erforderlichen Sicherheitskontrollen identifizieren sowie die Rollen und Verantwortungsbereiche der beteiligten Parteien genau definieren.