NETZWERK

18.12.2005

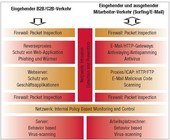

Mehrstufig zur Sicherheit

Zum Schutz vor Viren und bösartigem Code reicht es längst nicht mehr, Virenscanner auf Arbeitsplatzrechnern und Servern zu installieren. Firmen können sich nur durch ein mehrstufiges Konzept schützen.

weiterlesen

14.12.2005

Setzt E-Eye auf Open Source?

Nachdem die Sicherheitsspezialistin E-Eye angekündigt hatte, ihr Intrusion-Detection-Portfolio um eine integrierte Antiviren-Lösung zu erweitern, wird es nun wahrscheinlich, dass man doch auf eine Fremdlösung zurückgreift.

weiterlesen

12.12.2005

E-Eye will eigene Antiviren-Software

Die Herstellerin von Intrusion-Detection-Produkten E-Eye plant, bald mit einer eigenen Antiviren-Lösung auf den Markt zu kommen.

weiterlesen

08.12.2005

Juniper schützt Netzwerke mit Symantecs Hilfe

Die VPN-Appliances (Virtual Private Network) von Juniper Networks können in Unternehmensnetzwerken nun auch als Schadcode-Blockaden herhalten.

weiterlesen

08.12.2005

Snorts grosser Bruder

Sourcefire 3D erkennt Netzwerkbedrohungen effizient, verlangt bei der Konfiguration aber Geduld und Know-how.

weiterlesen

07.12.2005

AOL-Wurm als Chat-Partner

Die Sicherheitsexperten von Imlogic warnen vor einem Wurm, der sich über AOLs Instant Messenger (AIM) verbreitet.

weiterlesen

01.12.2005

Tote Leitung für verbotene Mobilgeräte

Die Sicherheitssoftware Devicewall liegt nun in der Version 3.1 vor.

weiterlesen

SOFTWARE

24.11.2005

Quelloffene Datenbanken sind sicherer

Die Hersteller von proprietären Datenbanken wie etwa Microsoft, IBM und Oracle müssen sich warm anziehen.

weiterlesen

21.11.2005

Check Point rüstet Sicherheitsplattform auf

Der Sicherheitsspezialist Check Point Software Technologies rüstet seine Sicherheitsplattform NGX mit den Funktionen von Interspect auf. Dieses Internal Security Gateway wurde entwickelt, um die Firmennetze von innen her zu schützen.

weiterlesen

17.11.2005

SECURITY: Web-Anwendungen: Ein beliebtes Angriffsziel

Unternehmen investieren fortwährend in Internetanwendungen, um ihre Umsätze zu erhöhen, die Abwicklung von Transaktionen zu automatisieren und Kosten einzusparen. Weil diese Anwendungen wichtige Daten enthalten, sind sie mittlerweile zum bevorzugten Angriffsziel von Hackern geworden.

weiterlesen